Comment évaluer les coûts réels de l’authentification multifactorielle

Les solutions d’authentification multifactorielle (AMF) ne sont pas toutes équivalentes. Certaines comportent des caractéristiques supplémentaires et d’autres des coûts cachés. Le coût total d’acquisition comprend tous les coûts directs et indirects d’acquisition d’un produit. Pour une solution d’authentification à deux facteurs, cela peut comprendre des coûts cachés, comme les coûts initiaux, les coûts d’immobilisations, les frais d’obtention de licences, au soutien, à la maintenance et les coûts d’exploitation. Il ne faut pas oublier les nombreuses autres dépenses imprévues comme ceux entraînés par les services professionnels et les frais d’exploitation et d’administration qui s’accumulent au fil du temps.

« Avec Duo, nous avons été en mesure d’instaurer des contrôles de sécurité uniformes dans l’ensemble de nos applications en simplifiant la solution d’authentification multifactorielle et de connexion unique à un coût total d’acquisition beaucoup moins élevé. Nos clients peuvent facilement s’inscrire eux-mêmes, déployer une authentification à deux facteurs ou à connexion unique dans leurs propres applications, peu importe où elles sont hébergées, et Duo a presque réduit de moitié la charge de travail liée au soutien de l’authentification à deux facteurs. » —John Bryant, directeur principal des technologies, Options Technology Ltd.

Comment pouvez-vous vous assurer d’obtenir le meilleur rendement possible de votre investissement en matière de sécurité? Envisagez ce qui suit :

Coûts initiaux

Vérifiez si le modèle d’achat de votre fournisseur exige que vous payiez par appareil, par utilisateur ou par intégration. Il s’agit d’un facteur important si votre entreprise prévoit croître et ajouter de nouvelles applications ou de nouveaux services à l’avenir. De nombreux services hébergés offrent un modèle de licence par utilisateur, avec un coût mensuel ou annuel fixe pour chaque utilisateur inscrit. Lorsque vous analysez les frais d’obtention de licences, assurez-vous de confirmer si les licences sont désignées (c.-à-d. utilisable que par un seul ID utilisateur) ou transférables, s’il y a des frais supplémentaires pour les appareils supplémentaires ou les intégrations configurées, ou des frais de prestation pour différentes méthodes factorielles. Estimez et planifiez le coût du déploiement de l’authentification multifactorielle pour toutes vos applications et tous vos utilisateurs.

Exigences relatives au matériel et aux logiciels administratifs

Sont-elles comprises dans la licence logicielle? Des logiciels de gestion supplémentaires sont souvent nécessaires pour certaines entreprises et, sans eux, les clients ne peuvent pas déployer l’authentification multifactorielle. Le service exige-t-il l’achat et la configuration de matériel dans votre environnement? Confirmez les coûts initiaux et récurrents de cet équipement et vérifiez le temps et la main-d’œuvre habituellement nécessaires pour installer ces outils. Pour les accès administratifs avec des autorisations hiérarchisées basées sur la version de la licence, confirmez que toutes les fonctionnalités qui vous sont nécessaires sont offertes ou recueillez une liste complète des mises à niveau nécessaires.

Authentificateurs

Devrez-vous acheter des dispositifs physiques d’authentification? Les jetons physiques ajoutent des coûts de stocks, de gestion et d’expédition à prendre en considération. Pour les authentificateurs pour appareil portable, vérifiez s’il y a un coût par appareil pour les jetons logiciels ou si un nombre illimité d’appareils inscrits est permis pour chaque licence d’utilisateur.

« Vous avez l’impression d’être constamment pénalisé par le RSA. Il y a le coût supplémentaire du réapprovisionnement des jetons sur une période de trois ans, ainsi que des modules complémentaires et des caractéristiques supplémentaires. Si vous devez remplacer l’un ou l’autre des jetons brisés, cela entraînera un coût supplémentaire. Tout le programme devient extrêmement coûteux. C’était beaucoup trop pour nous. » —Analyste en sécurité, entreprise de commerce de détail

Regroupement des fournisseurs

Bien que les environnements réseau dotés d’un modèle conventionnel de périmètre de défense dépendent de quelques services clés pour maintenir la visibilité et appliquer les normes de sécurité, la croissance de l’adoption du logiciel-service a donné lieu à de nombreuses solutions fragmentaires pour répondre aux besoins accrus de protection des données et des ressources infonuagiques. Tenez compte des coûts cachés des intégrations complexes. Une gamme ou une plateforme multifonctionnelle d’authentification multifactorielle comme Duo-Cisco vous aide à éviter ces coûts.

L’accès sécurisé comprend une authentification multifactorielle renforcée permettant de valider les utilisateurs et peut également comprendre :

des outils de gestion des terminaux ou des appareils portables pour se défendre contre les menaces de compromission des appareils;

des portails de connexion unique pour centraliser et simplifier les connexions pour les utilisateurs;

des outils d’analyse des journaux pour repérer et transmettre les menaces potentielles à la sécurité à un niveau supérieur;

plusieurs tableaux de bord pour gérer des services variés et couvrir des applications non prises en charge, et plus encore.

En plus des coûts redondants qui peuvent découler de ces services qui se chevauchent, chaque outil supplémentaire accroît la complexité et les risques d’erreur humaine ou de surveillance. Trouver une solution offrant un service complet pour un accès sécurisé peut réduire les coûts initiaux et continus de main-d’œuvre de gestion.

Coûts des centres de données

Devez-vous acheter des serveurs? Les coûts d’hébergement des serveurs peuvent s’accumuler : l’électricité, le CVC (chauffage, ventilation et climatisation), la sécurité physique, le personnel, etc. Une solution infonuagique intégrera habituellement ces coûts dans le modèle d’obtention de licences.

Configuration de la haute disponibilité

Cela est-il également inclus dans votre licence logicielle? Configurer en double des instances de votre logiciel et connecter un équilibreur de charge à l’instance principale peut aller jusqu’à faire tripler vos coûts de logiciel. Le déploiement d’une configuration redondante ou de reprise sur sinistre peut également augmenter considérablement les coûts. En fait, certains fournisseurs exigent des frais d’obtention de licences supplémentaires pour assurer la continuité des activités.

« Le coût simple par abonnement est facile à gérer et nous savons exactement ce que nous obtenons. » —Wayne Keatts, vice-président adjoint et agent de la sécurité de l’information, Methodist Health System

Conseil : trouvez des fournisseurs dont le modèle d’abonnement est simple, dont le prix est établi par utilisateur et dont la durée du contrat est flexible.

Frais de déploiement

Déploiement et configuration

Vérifiez si vous pouvez déployer la solution à l’aide de vos ressources internes ou si vous aurez besoin de soutien professionnel et de temps pour installer, tester et dépanner toutes les intégrations nécessaires.

Inscription de l’utilisateur final

Estimez le temps qu’il faudra à chaque utilisateur pour s’inscrire et si plus de temps pour la formation administrative et le service d’assistance est nécessaire. Discutez avec votre fournisseur du calendrier de déploiement habituel prévu pour votre cas d’utilisation et demandez des commentaires à vos pairs pour valider si les réponses que vous recevez correspondent à leur expérience. Recherchez une expérience d’utilisateur final intuitive et un processus d’inscription simple qui ne nécessite pas de formation approfondie. N’oubliez pas que les solutions fondées sur des jetons sont souvent plus coûteuses à distribuer et à gérer qu’à acheter.

Soutien aux administrateurs

Pour faciliter la tâche de vos administrateurs, recherchez des intégrations libres pour les applications majeures, afin de réduire le temps et les ressources nécessaires à la mise en œuvre. Vérifiez également la disponibilité d’intégrations à usage général pour les protocoles d’authentification les plus courants afin de couvrir les cas d’utilisation limites, ainsi que les API afin de simplifier l’intégration pour les applications Web. Vérifiez si vous pouvez mettre en place un programme pilote pour effectuer des tests et recueillir les commentaires des utilisateurs. Pas plus de 15 minutes ne devraient être nécessaires pour les intégrations simples.

Correctifs, maintenance et mises à niveau

La maintenance annuelle peut augmenter les coûts des logiciels et du matériel, car les clients doivent payer les mises à niveau, les correctifs et le soutien continus, et même rechercher de nouveaux correctifs auprès du fournisseur et les appliquer. Recherchez un fournisseur qui installe et met à jour le logiciel aux fins de sécurité et qui effectue d’autres mises à jour essentielles automatiquement, ce qui permet de réduire les coûts liés à l’embauche d’une équipe.

L’un des avantages perpétuels du logiciel-service et des services hébergés dans le nuage est que les serveurs, la maintenance et la surveillance sont couverts par les ingénieurs de réseau et de sécurité du fournisseur, allégeant ainsi la charge pour votre équipe. Selon votre solution, vous devrez peut-être passer manuellement à la version la plus récente.

Vous devriez également tenir compte de la fréquence des mises à jour. Certains fournisseurs ne font des mises à jour que quelques fois par année, ce qui peut vous exposer à de nouvelles vulnérabilités et à de nouveaux exploits. Choisissez un fournisseur qui effectue des mises à jour fréquentes et, idéalement, qui met en œuvre des mises à jour automatiques sans l’aide de votre équipe.

Maintenance administrative

Tenez compte des coûts liés à l’emploi de personnel à temps plein pour la maintenance de votre solution d’authentification multifactorielle. Votre fournisseur s’occupe-t-il de la maintenance de la solution à l’interne, ou est-ce à vous d’engager des experts pour le faire? Estimez le temps qu’il faut pour accomplir les tâches administratives courantes. Est-il facile d’ajouter de nouveaux utilisateurs, de révoquer des identifiants ou de remplacer des jetons? Les tâches de routine, telles que la gestion des utilisateurs, doivent être simples. Inscrivez-vous à un essai et vérifiez s’il vous convient avant de le déployer auprès de tous vos utilisateurs.

« Le nombre de demandes d’aide de Connectria Hosting a diminué de plus de 75 % depuis le déploiement de Duo. » —Steve Grzybinski, directeur, Sécurité et conformité, Connectria Hosting

Soutien et service d’assistance

Le soutien en direct par courriel, clavardage ou téléphone doit également être inclus dans le service de votre fournisseur, mais ceux-ci ont souvent des coûts supplémentaires. Tenez compte du temps requis pour le soutien de vos utilisateurs finaux et le personnel du service d’assistance, y compris le temps de dépannage.

Gartner estime que les demandes de réinitialisation de mot de passe représentent entre 30 % et 50 % de tous les appels reçus par le service d’assistance. Selon Forrester, de 25 % à 40 % de tous les appels du service d’assistance sont dus à des problèmes ou à des réinitialisations de mot de passe. Forrester Research a déterminé que les grandes entreprises dépensent jusqu’à 1 million de dollars par année en personnel et en infrastructure uniquement pour traiter les réinitialisations de mots de passe, les coûts de main-d’œuvre pour une réinitialisation de mot de passe unique s’élevant en moyenne à 70 $.

Si une solution nécessite un soutien important de la part de vos équipes des TI ou de l’infrastructure, le temps consacré au soutien sur place de votre solution à deux facteurs vous sera-t-il facturé? Estimez ces coûts et intégrez-les à votre budget.

Les billets du service d’assistance liés aux jetons peuvent représenter 25 % de la charge de travail du soutien des TI. Vous devriez trouver un fournisseur qui offre :

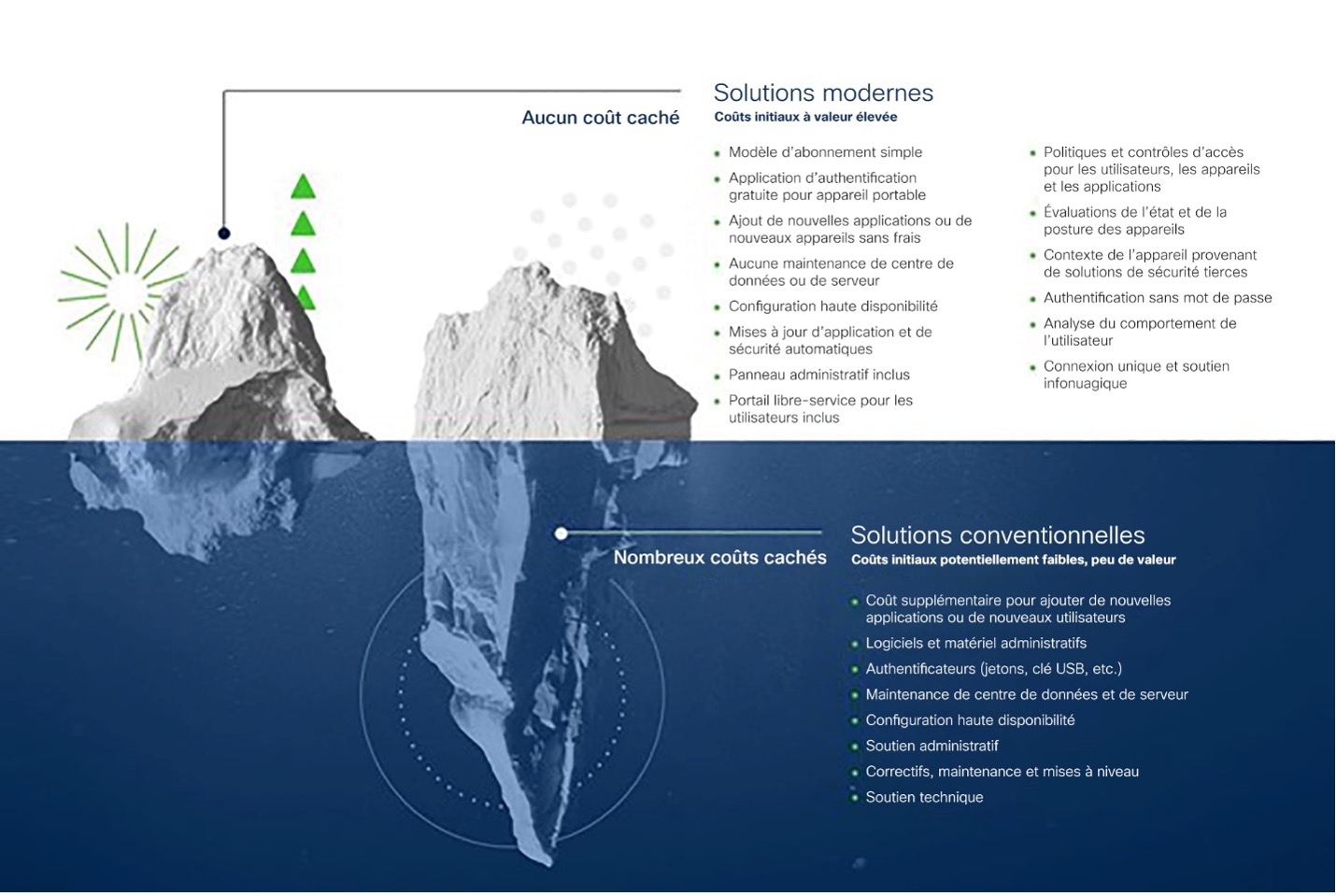

des solutions modernes avec des coûts initiaux à valeur élevée;

un modèle d’abonnement simple;

une application d’authentification gratuite pour appareil portable;

aucuns frais pour ajouter de nouvelles applications ou de nouveaux appareils;

aucune maintenance de centre de données ou de serveur;

une configuration haute disponibilité;

des mises à jour d’application et de sécurité automatiques;

un panneau administratif inclus;

un portail libre-service pour les utilisateurs inclus;

les politiques et contrôles d’accès aux utilisateurs, aux appareils et aux applications;

des évaluations de l’état et de la posture des appareils;

le contexte de l’appareil provenant de solutions de sécurité tierces;

l’authentification sans mot de passe;

l’analyse du comportement de l’utilisateur;

la connexion unique et le soutien infonuagique.

Les solutions conventionnelles peuvent avoir des coûts initiaux peu élevés, mais peu de valeur.

Beaucoup de coûts cachés :

des coûts supplémentaires pour ajouter de nouvelles applications ou de nouveaux utilisateurs;

des logiciels et du matériel administratifs;

des authentificateurs (jetons, clé USB, etc.);

la maintenance de centre de données et de serveur;

une configuration haute disponibilité;

le soutien administratif;

les correctifs, la maintenance et les mises à niveau;

le soutien technique.

Délai de rentabilisation

Le délai de rentabilisation, ou le délai de sécurité, désigne le temps consacré à la mise en œuvre, au déploiement et à l’adaptation à la solution. Déterminez combien de temps il faut à votre entreprise pour commencer à tirer parti des avantages d’une solution d’authentification multifactorielle en matière de sécurité. Cela est particulièrement important après une intrusion ou un incident de sécurité récent.

Validation de principe

La mise en place d’un programme pilote d’authentification à deux facteurs vous permet de tester votre solution auprès d’un petit groupe d’utilisateurs, ce qui vous permet de recueillir de précieux commentaires sur ce qui fonctionne et ne fonctionne pas avant de la déployer dans l’ensemble de votre entreprise.

Déploiement

Scénarios de mise en œuvre : passez en revue les scénarios de mise en œuvre probables afin de pouvoir estimer le temps et les coûts associés à l’approvisionnement de votre base d’utilisateurs. Les services infonuagiques offrent les délais de déploiement les plus rapides puisqu’ils ne nécessitent pas d’installation de matériel ou de logiciel, tandis que les solutions sur place ont tendance à prendre plus de temps et de ressources pour être mises en service.

Intégrations prêtes à l’emploi : la plupart des professionnels de la sécurité n’ont pas le temps de rédiger leur propre code d’intégration. Choisissez un fournisseur qui fournit des intégrations prêtes à l’emploi pour toutes les principales applications infonuagiques, les RPV, Unix et les points d’accès à distance de Microsoft. Vous devez également chercher un fournisseur qui vous permet d’automatiser les fonctions et d’exporter des journaux en temps réel. De plus, pour économiser du temps lors de l’intégration de la connexion unique, vérifiez que votre solution d’authentification multifactorielle respecte la norme d’authentification SAML (Security Assertion Markup Language) qui délègue l’authentification d’un fournisseur de services ou d’une application à un fournisseur d’identité.

Préparation et formation des utilisateurs

Optimiser le rendement : le processus d’inscription d’un fournisseur représente souvent un facteur de temps important pour les administrateurs des TI. Assurez-vous de passer en revue l’ensemble du processus pour repérer tout problème potentiel. Pour les entreprises, l’inscription en bloc peut être un moyen rapide d’inscrire un grand nombre d’utilisateurs. Pour assurer le soutien de vos applications infonuagiques, assurez-vous que votre solution à deux facteurs vous permet d’ajouter rapidement de nouveaux utilisateurs pour les applications infonuagiques en utilisant les identifiants existants sur place.

Habiliter les utilisateurs : vérifier si la solution nécessite du matériel ou des logiciels pour chaque utilisateur et si la formation des utilisateurs prend du temps. Le déploiement de jetons peut nécessiter une ressource spécialisée, mais une auto-inscription simplifiée élimine la nécessité de fournir manuellement des jetons. Grâce à une solution infonuagique pour appareil portable, les utilisateurs peuvent télécharger rapidement l’application eux-mêmes sur leurs appareils. Une solution qui permet à vos utilisateurs de télécharger, d’inscrire et de gérer leurs propres dispositifs d’authentification à l’aide de seulement un navigateur Web peut également faire gagner du temps à votre équipe de déploiement.

Les services infonuagiques se déploient rapidement parce qu’ils ne requièrent pas d’installation de matériel ou de logiciel.

Ressources requises

Tenez compte du temps, du personnel et des autres ressources nécessaires pour intégrer vos applications, gérer les utilisateurs et les appareils et maintenir et surveiller votre solution. Demandez à votre fournisseur ce qu’il couvre et de quelles tâches vous devrez vous occuper.

Soutien aux applications

Certaines solutions d’authentification multifactorielle nécessitent beaucoup de temps et de personnel pour s’intégrer à vos applications, que ce soit sur place ou en nuage. Vérifiez qu’une documentation exhaustive est fournie, ainsi que des API et des SDK afin que vous puissiez facilement mettre en œuvre la solution dans chaque application sur laquelle votre entreprise compte.

Gestion des utilisateurs et des appareils

Comme tout bon outil de sécurité, votre solution d’authentification multifactorielle devrait donner aux administrateurs le pouvoir dont ils ont besoin pour soutenir les utilisateurs et les appareils avec un minimum de difficultés. Trouvez une solution avec un tableau de bord administratif centralisé pour une vue d’ensemble de vos déploiements multifactoriels.

Votre solution devrait également permettre aux administrateurs :

de générer facilement des codes de contournement pour les utilisateurs qui oublient ou perdent leur téléphone;

clés pour représenter la sécuritéd’ajouter et de révoquer des identifiants au besoin, sans avoir à fournir et à gérer des jetons physiques.

Demandez à votre fournisseur s’il offre un portail libre-service qui permet aux utilisateurs de gérer leurs propres comptes, d’ajouter ou de supprimer des appareils et d’effectuer d’autres tâches simples.

Maintenance

Assurez-vous que votre solution nécessite une maintenance et une gestion continues minimales pour réduire les coûts d’exploitation. Les solutions infonuagiques sont idéales, car le fournisseur s’occupe de l’infrastructure, des mises à niveau et de la maintenance. Pouvez-vous utiliser votre personnel actuel pour déployer et maintenir cette solution, ou devrez-vous embaucher plus de personnel ou de sous-traitants pour le faire? Demandez à votre fournisseur si la surveillance et la journalisation sont incluses dans la solution.

Une solution qui exige de nombreuses ressources supplémentaires pour s’adapter et évoluer pourrait ne pas valoir le coût et le temps. Évaluez si votre solution vous permet d’ajouter facilement de nouvelles applications ou de modifier les politiques de sécurité à mesure que les besoins de votre entreprise évoluent.

Votre personnel peut-il déployer et maintenir la solution, ou devrez-vous embaucher plus de personnel ou de sous-traitants?

Architecture haute disponibilité pour Duo

Duo a maintenu le temps de disponibilité des réseaux à 99,99 %, avec une garantie de niveau de service garanti par une entente de niveau de service. Les serveurs de Duo sont hébergés par des fournisseurs de services indépendants certifiés PCI DSS, ISO 27001 et SSAE 16 qui ont fait l’objet d’une vérification et dont la sécurité physique est élevée. Nous offrons un service à haute disponibilité réparti entre plusieurs régions géographiques, fournisseurs et réseaux d’alimentation pour un basculement transparent, et nos multiples sauvegardes hors site des données des clients sont chiffrées.

Il est important de le faire parce que si une panne survient du côté du fournisseur, des coûts opérationnels sont prévus, par exemple, les employés ne sont pas en mesure d’accéder aux ressources de travail essentielles.

Administrateur

Coûts de déploiement

Les solutions d’authentification multifactorielle conventionnelles nécessitent de l’équipement physique devant être acheté, monté sur bâti, configuré et intégré à l’équipement de TI existant. De plus, il y a des coûts associés à l’achat et à la gestion des jetons matériels ou logiciels.

Duo est basé sur le nuage et comprend des centaines d’intégrations novatrices, ce qui en rend le déploiement rapide et facile. Duo prend en charge les RPV, le protocole RDP, Microsoft OWA et les applications infonuagiques comme Salesforce, Box et Office 365.

Coûts récurrents

Pour que votre solution de sécurité soit exempte de vulnérabilités, les correctifs d’authentification multifactorielle doivent être installés en temps opportun. Les solutions conventionnelles nécessitent un soutien interne des TI, ce qui nécessite du temps et des ressources.

Duo ne requiert aucun soutien des TI. De nouvelles mises à jour sont effectuées toutes les deux semaines pour vous assurer que votre authentification multifactorielle est mise à jour pour bien vous protéger contre les nouvelles menaces. Duo permet également à vos utilisateurs de s’inscrire eux-mêmes et de gérer leurs propres appareils, ce qui réduit efficacement les demandes au service d’assistance des TI.

Utilisateurs finaux

Coûts de déploiement

Les solutions d’authentification multifactorielle conventionnelles demandent beaucoup de temps à l’administrateur pour déployer les jetons, éduquer et former les utilisateurs à leur utilisation.

Avec Duo, les utilisateurs s’inscrivent eux-mêmes lorsqu’ils se connectent dans les applications. Les utilisateurs peuvent utiliser leur téléphone intelligent pour s’authentifier. Les TI ont besoin de peu de ressources pour déployer les solutions d’authentification multifactorielle auprès des utilisateurs.

Coûts récurrents

Les solutions à deux facteurs conventionnelles utilisent des SMS et des jetons logiciels ou matériels pour authentifier les utilisateurs, ce qui oblige les utilisateurs à taper manuellement des mots de passe à usage unique dans les navigateurs.

L’application pour appareil portable de Duo envoie des notifications poussées aux téléphones des utilisateurs, ce qui leur permet de se connecter rapidement en appuyant sur le bouton « Approuver », ce qui accroît la productivité et la sécurité.

Duo a une valeur initiale sans frais cachés à l’avenir. Duo, c’est plus qu’un système d’authentification multifactorielle. Duo MFA, Duo Device Trust, Duo Network Gateway (DNG) et Duo Trust Monitor se combinent en une seule solution d’accès fiable et peuvent sécuriser l’accès à distance à l’infrastructure sur place et empêcher l’accès facile par intrusion.

Device Trust vérifie l’état d’un appareil, géré ou non, avant d’accorder l’accès au réseau et peut bloquer les appareils qui ne sont pas fiables.

Duo Network Gateway permet à vos utilisateurs d’accéder à vos sites Web sur place, à vos applications Web et à vos serveurs SSH sans avoir à s’inquiéter de la gestion des identifiants de RPV, tout en ajoutant la sécurité de connexion avec Duo Prompt et Duo SSO.

Trust Monitor est un logiciel d’apprentissage automatique qui surveille continuellement vos authentifications pour trouver les anomalies et les signaler au moyen d’une alerte lorsqu’elles sont repérées.

Le choix des fournisseurs est toujours un peu difficile. Le fait de savoir dès le départ ce que vous achetez et toute restriction facilite la prise d’une décision éclairée. Chez Duo, nous offrons non seulement une authentification multifactorielle initiale, mais aussi une sécurité accrue, avec un grand nombre de fonctions de sécurité permettant de protéger vos identifiants et vos authentifications, et nous grandissons avec vous.

« Duo permet un déploiement rapide sans applications compliquées pour le déploiement ou la formation des utilisateurs finaux. » —Sean McElroy, directeur des technologies, Alkami Technology, Inc.